Специалистам по кибербезопасности хорошо известно такое понятие, как конечные точки. Под этим термином подразумеваются конечные устройства в сети: рабочие станции, ноутбуки, планшеты, смартфоны, серверы. Каждое рабочее место сотрудника организации и любое периферийное оборудование, подключенное к сети — это конечная точка, которая может стать объектом атаки.

Поэтому стратегия предотвращения несанкционированного входа в систему с удаленного рабочего места критично важна. Количество мобильных устройств, подключенных к корпоративным сетям, растет, а техники взлома становятся все более агрессивными и изощренными.

Основные угрозы для конечных точек

Распространенные угрозы

Важным аспектом защиты информации является осведомленность о типах угроз, с которыми могут столкнуться конечные точки. Среди наиболее актуальных можно выделить фишинг, вредоносные программы, включая ransomware и spyware, а также угрозы, основанные на эксплойтах уязвимостей операционных систем и приложений. Эти атаки могут привести к утечке конфиденциальной информации, финансовым потерям и потере доверия со стороны клиентов.

Современные технологии защиты

Для обеспечения защиты данных и поддержания непрерывности бизнеса компании iIT Distribution предлагают использовать решения класса Endpoint Detection and Response (EDR). EDR — это комплексная система, которая включает в себя технологии мониторинга, обнаружения и реагирования на инциденты в реальном времени. Она позволяет не только обнаруживать угрозы после их реализации, но и предотвращать вредоносные действия до момента нанесения ущерба.

Практические советы по улучшению безопасности

- Обновление ПО. Регулярное обновление операционных систем и приложений закрывает уязвимости, которые могут использоваться злоумышленниками.

- Обучение сотрудников. Осведомленность и тренировки сотрудников по кибербезопасности снижают риск успешной фишинговой атаки.

- Использование сильных паролей и двухфакторной аутентификации. Эти меры значительно уменьшают шансы несанкционированного доступа к сетевым ресурсам.

Решения EDR и их применение в защите конечных точек

EDR-системы играют ключевую роль в обнаружении и реагировании на современные киберугрозы. Они предоставляют подробные аналитические данные о всех действиях, происходящих на конечных точках, что позволяет быстро обнаруживать и нейтрализовать угрозы. Крупные производители информационной безопасности, такие как CrowdStrike Falcon, Panda Adaptive Defence и Sophos Intercept X, предлагают решения, способные эффективно защищать корпоративные сети.

Управление ИТ-инфраструктурой

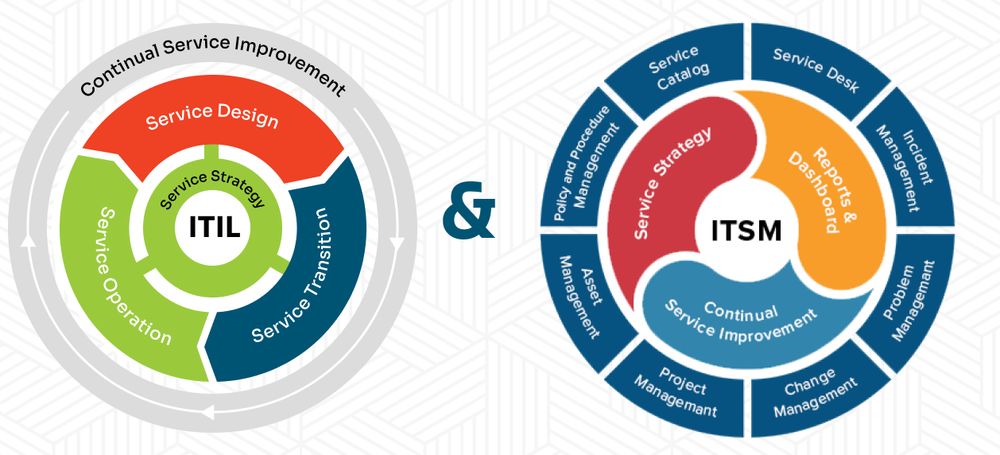

Управление становится все более сложной задачей в условиях современного рынка. Методология itil, а также ITSM помогают компаниям управлять своими ИТ-ресурсами эффективно, минимизируя риски и улучшая качество предоставляемых услуг.

Системы ITSM позволяют компаниям увидеть полную картину их ИТ-инфраструктуры, что необходимо для проактивного реагирования на угрозы и управления изменениями в ИТ-системах. Основные элементы ITSM, такие как управление инцидентами и изменениями, играют ключевую роль в поддержании безопасности и стабильности ИТ-систем.

Защита конечных точек и управление ИТ-инфраструктурой — неотъемлемые элементы современной стратегии кибербезопасности. Использование передовых технологий и методик позволяет компаниям адаптироваться к изменяющимся условиям рынка и обеспечивать надежную защиту своих ресурсов от возможных угроз.